Начиная с Windows Server 2022, DNS-клиент поддерживает DNS-over-HTTPS (DoH). Если DoH включен, DNS-запросы между DNS-клиентом Windows Server и DNS-сервером передаются через безопасное подключение HTTPS, а не в виде обычного текста. Передав DNS-запрос через зашифрованное подключение, он защищен от перехвата ненадежными сторонними лицами.

Настройка DNS-клиента для поддержки DoH

Клиент Windows Server можно настроить только для использования DoH, если основной или вторичный DNS-сервер, выбранный для сетевого интерфейса, находится в списке известных серверов DoH. Вы можете настроить DNS-клиент, чтобы требовать DoH, запрашивать DoH или использовать только традиционные запросы DNS обычного текста. Чтобы настроить DNS-клиент для поддержки DoH в Windows Server с возможностями рабочего стола, сделайте следующее:

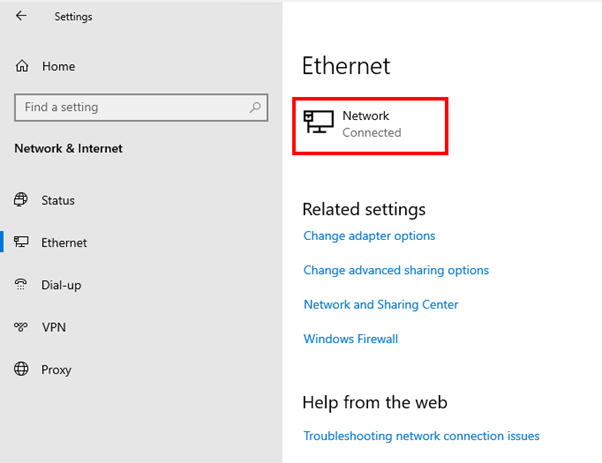

- На панели управления Windows Параметры выберите «Сеть» и «Интернет«.

- На странице «Сеть и Интернет» выберите Ethernet.

- На экране Ethernet выберите сетевой интерфейс, который требуется настроить для DoH.

- На экране «Сеть» прокрутите вниз до параметров DNS и нажмите кнопку «Изменить «.

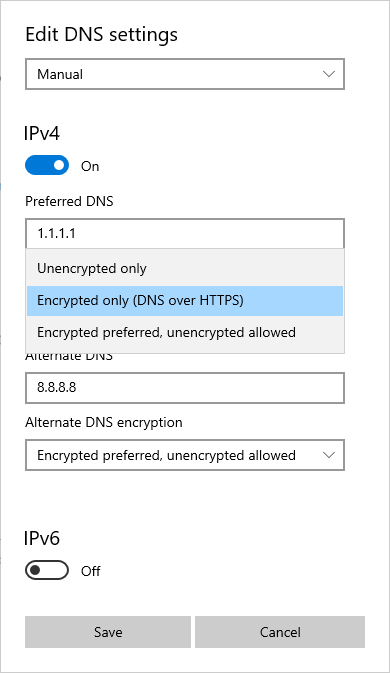

- На экране «Изменение параметров DNS» выберите «Вручную» в раскрывающемся списке автоматических или ручных параметров IP-адресов. Этот параметр позволяет настроить предпочтительный DNS-сервер и альтернативные DNS-серверы. Если адреса этих серверов присутствуют в списке известных серверов DoH, в раскрывающемся списке «Предпочтительное шифрование DNS» будет включено. Вы можете выбрать один из следующих параметров, чтобы задать предпочтительное шифрование DNS:

- Зашифрован только (DNS по протоколу HTTPS). При выборе этого параметра весь трафик DNS-запроса будет передаваться по протоколу HTTPS. Этот параметр обеспечивает оптимальную защиту для трафика DNS-запросов. Однако это также означает, что разрешение DNS не произойдет, если целевой DNS-сервер не может поддерживать запросы DoH.

- Зашифрованный предпочтительный, незашифрованный разрешен. При выборе этого параметра DNS-клиент попытается использовать DoH, а затем вернуться к незашифрованным запросам DNS, если это невозможно. Этот параметр обеспечивает оптимальную совместимость для DNS-серверов с поддержкой DoH, но при переключении ЗАПРОСОВ DNS на обычный текст не будет предоставлено никакого уведомления.

- Только незашифрованные. Весь трафик DNS-запроса к указанному DNS-серверу незашифрован. Этот параметр настраивает DNS-клиент для использования традиционных запросов DNS обычного текста.

- Нажмите кнопку «Сохранить», чтобы применить параметры DoH к DNS-клиенту.

Если вы настраиваете DNS-адрес сервера для клиента с помощью PowerShell с помощью Set-DNSClientServerAddress командлета, параметр DoH будет зависеть от того, находится ли резервный параметр сервера в списке известных таблиц серверов DoH. В настоящее время нельзя настроить параметры DoH для DNS-клиента в Windows Server 2022 с помощью Центра Администратор Windows или sconfig.cmd.

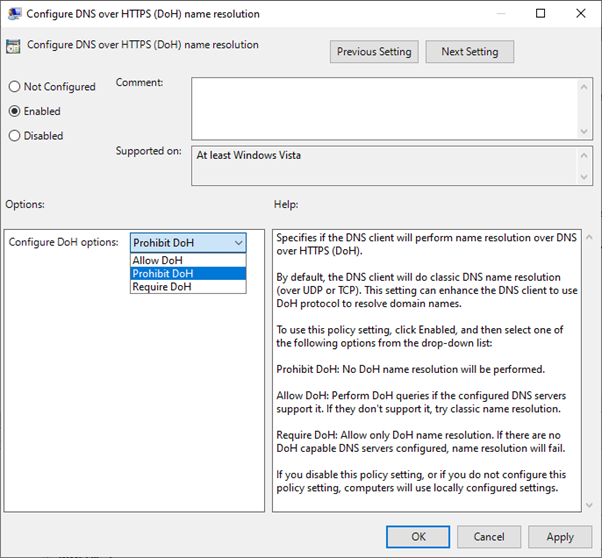

Настройка DoH с помощью групповой политики

Параметры локальной и групповой политики домена Windows Server 2022 включают политику разрешения имен DNS по протоколу HTTPS (DoH). Его можно использовать для настройки DNS-клиента для использования DoH. Эта политика найдена Computer Configuration\Policies\Administrative Templates\Network\DNS Client на узле. Если эта политика включена, эту политику можно настроить с помощью следующих параметров:

- Разрешить DoH. Запросы будут выполняться с помощью DoH, если указанные DNS-серверы поддерживают протокол. Если серверы не поддерживают DoH, не зашифрованные запросы будут выданы.

- Запретить DoH. Предотвратит использование DoH с запросами DNS-клиента.

- Требовать DoH. Потребуется, чтобы запросы выполнялись с помощью DoH. Если настроенные DNS-серверы не поддерживают DoH, разрешение имен завершится ошибкой.

Не включите параметр «Требовать doH» для присоединенных к домену компьютеров, так как службы домен Active Directory сильно зависят от DNS, так как служба DNS-сервера Windows Server не поддерживает запросы DoH. Если требуется шифрование трафика DNS-запросов в сети служб домен Active Directory, рекомендуется реализовать правила безопасности подключения на основе IPsec для защиты этого трафика. Дополнительные сведения см. в статье «Защита сквозных подключений IPsec с помощью IKEv2 «.

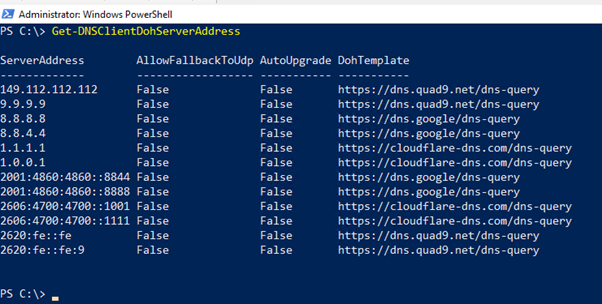

Определение серверов DoH в списке известных серверов

Windows Server поставляется со списком серверов, которые, как известно, поддерживают DoH. Вы можете определить, какие DNS-серверы находятся в этом списке с помощью командлета Get-DNSClientDohServerAddress PowerShell.

Список известных серверов DoH по умолчанию выглядит следующим образом:Развернуть таблицу

| Владелец сервера | IP-адреса DNS-сервера |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 | |

| Четыре 9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Добавление нового сервера DoH в список известных серверов

Вы можете добавить новые серверы DoH в список известных серверов с помощью командлета Add-DnsClientDohServerAddress PowerShell. Укажите URL-адрес шаблона DoH и позволите клиенту вернуться к незашифрованном запросу, если не удалось выполнить безопасный запрос. Синтаксис команды:

PowerShellКопировать

Add-DnsClientDohServerAddress -ServerAddress '<resolver-IP-address>' -DohTemplate '<resolver-DoH-template>' -AllowFallbackToUdp $False -AutoUpgrade $True

Использование таблицы политики разрешения имен с DoH

Таблицу политик разрешения имен (NRPT) можно использовать для настройки запросов к определенному пространству имен DNS для использования определенного DNS-сервера. Если DNS-сервер, как известно, поддерживает DoH, запросы, связанные с этим доменом, будут выполняться с помощью DoH, а не в незашифрованном режиме.